고정ip 기준

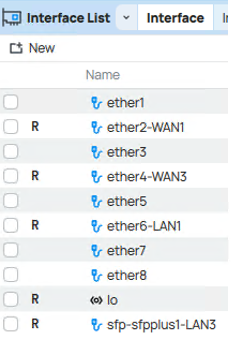

1. 사용 인터페이스 포트 결정

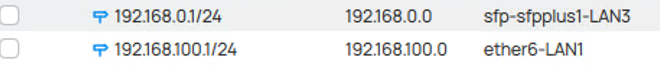

2. 사용할 Address 결정 -> 인터페이스에 등록 및 할당

3. ip/route 에 외부로 나갈 게이트웨이 지정

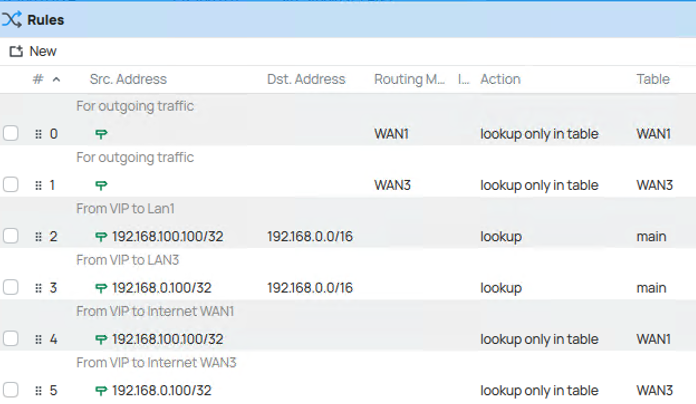

=> wan이 여러개인경우 아래 내용 참고(먼저 라우팅 테이블을 여러개 두고 각각 게이트웨이를 지정한 뒤 mangle에서 마크 라우팅 해서 보낸다. 이 경우 외부에서 라우터로 향해서 마크라우팅이 붙지 않는것을 위해 routing/rule에 출발지 ip별 볼 테이블을 지정한다. 혼선을 피하기위해 메인 테이블의 게이트웨이는 빼버린다. )

방화벽 기능 이용하려면 ?

=> Firewall-Filter Rules 사용

포트포워딩 하려면?

=> Firewall-NAT에서 지정

=> 외부 인터페이스로 나가는 트래픽에 대해 마스커레이드 설정할것

주의: 포트포워딩 트래픽은 방화벽 허용시 input 체인 아니고 forward 체인

포트포워딩+로드밸런서 사용하려면?

=> 로드밸런서로 DNAT 과 동시에 2차 SNAT

[클라이언트] 203.0.113.10:54321

|

| 1. 요청 전송

V

[미크로틱 라우터]

- DNAT: dst 203.0.113.1:443 → 192.168.1.100:443

- SNAT (변경): src 203.0.113.10 → 192.168.1.1

|

| → 변경 후 상태:

| src: 192.168.1.1:54321

| dst: 192.168.1.100:443

V

[로드밸런서]

- VIP 192.168.1.100에서 수신

- 실제 IP 192.168.1.200이 서버로 요청

|

| → 변경 후 상태:

| src: 192.168.1.200:xxxxx (임의포트)

| dst: 192.168.1.101:443

V

[백엔드 서버]

- 응답 대상: 192.168.1.200

|

| 응답 전송

V

[로드밸런서]

- 응답 수신 후 재전달: src 192.168.1.100

- 목적지: 192.168.1.1

|

| → 변경 후 상태:

| src: 192.168.1.100:443

| dst: 192.168.1.1:54321

V

[미크로틱 라우터]

- Reverse SNAT (복원):

dst: 192.168.1.1 → 203.0.113.10

- SNAT (공인화):

src: 192.168.1.100 → 203.0.113.1

|

| → 변경 후 상태:

| src: 203.0.113.1:443

| dst: 203.0.113.10:54321

V

[클라이언트]

- 응답 수신 완료

로드밸런서를 DSR로 사용하려면?

=> DNAT 만 하고 2차 게이트웨이 SNAT은 취소

[클라이언트] 203.0.113.10:54321

|

| 1. 요청 전송: dst 203.0.113.1:443

V

[미크로틱 라우터]

- DNAT: 203.0.113.1:443 → 192.168.1.100:443

|

| → 변경 후 상태:

| src: 203.0.113.10:54321

| dst: 192.168.1.100:443

V

[로드밸런서]

- VIP로 받은 패킷을 IP 헤더 수정 없이

- 백엔드 서버로 직접 전달

|

| → 전달 후 상태 (수정 없음):

| src: 203.0.113.10:54321

| dst: 192.168.1.100:443

V

[백엔드 서버] (NIC: 192.168.1.101 / loopback: 192.168.1.100)

- VIP에 바인딩된 서비스가 요청 수신

- 응답 전송: src 192.168.1.100:443 → dst 203.0.113.10:54321

|

| → 응답 직접 전송 (로드밸런서 우회)

V

[클라이언트]

- 응답 수신 from 192.168.1.100

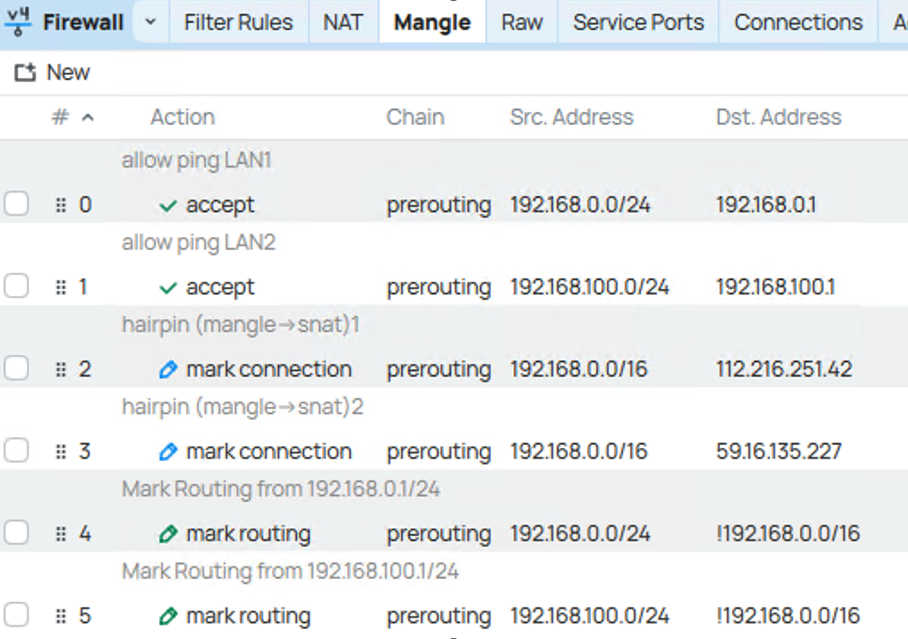

듀얼 WAN을 사용하려면?

=> Firewall-Mangle 기능으로 마크 라우팅

=> Route-Rules에서 서브넷마다 참고할 라우팅 테이블 지정

(.100은 VIP)

IP 1에서 온놈은 1로 나가고 2에서 온놈은 2로 나가려면

=> 이것을 안하면 라우터 자체생성 트래픽이 나갈곳이 없다.

해외 유입 ip를 차단하려면?

=> 한국 ip 주소 범위를 구해서 Firewall-AddressLists에 등록 후 Filter에서 일치하지 않는경우 drop